百万架构师成长之路(16):【终极实战篇·二】前哨战:釜底抽薪——在流量抵达前,消灭99%的敌人

导语:一场发生在“无人区”的战争

在上一章《战争的艺术》中,我们作为总指挥官,完成了“雷神之锤”秒杀系统的顶层战略设计。那是一份关乎方向、目标与承诺的蓝图。但蓝图的宏伟,终究需要前线的胜利来铸就。

现在,让我们从战略指挥室走向战场。

一个在工程实践中反复被验证的残酷事实是:大多数所谓的高并发“后端”问题,其根源并不在后端。 许多团队将全部精力投入到优化Java虚拟机、调整数据库连接池、压榨Redis性能上,却忽略了一个更根本的问题:他们允许了太多本不该存在的“垃圾流量”长途跋涉,最终兵临城下,耗尽了你宝贵的后端资源。

这是一种典型的“阵地战”思维。而现代高并发架构,更推崇“超视距打击”和“非对称作战”。胜利的关键,不在于你的城墙有多坚固,而在于你能在多远的距离、用多低的成本,去拦截和消灭敌人。

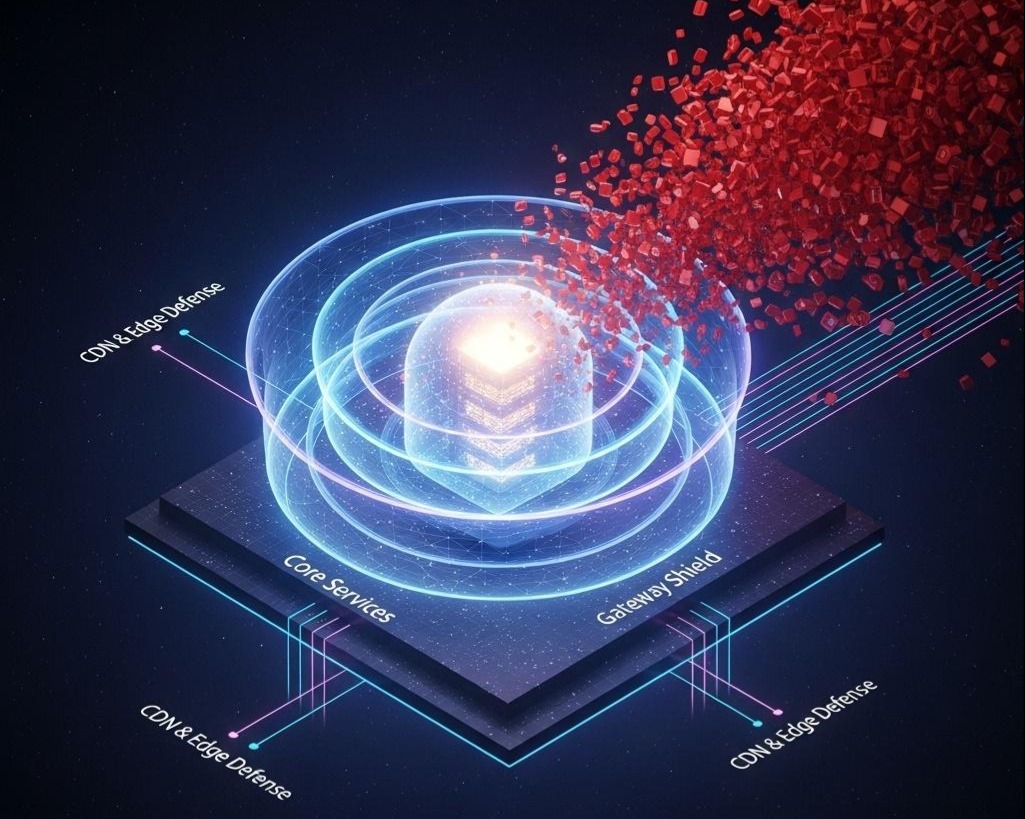

秒杀架构的精髓,不是“抗”,而是“御”。一个设计精良的秒-杀系统,其后端核心服务应该如同坐镇中军大帐的元帅,听到的只是远方传来的捷报,而不是城门下震天的喊杀声。那99%的无效刷新、恶意探测和“黄牛”脚本,都应该在你感知到它们之前,就已消散于无形。

本篇,我们将聚焦于从用户浏览器到你的应用服务器网关之间的这片广阔“无人区”。我们将深入探讨并用硬核Java生态实例来演示,如何通过武装客户端、运用DNS和CDN网络、以及在边缘节点部署计算逻辑,构建一个“釜底抽薪”式的立体纵深防御体系。

记住,最顶级的防御,是让战争在“无人区”就已结束。

本章作战地图 (Table of Contents)

为了让你在深入这场超过一万两千字的技术细节前,能清晰地把握全局,以下是本章我们将要逐一攻克的“战术目标”:

- 第一道防线:智能客户端堡垒 (The Client-Side Fortress)

- 1.1 核心战术:静态化分离

- 技术点:动静资源分离,商品详情页的纯静态化改造。

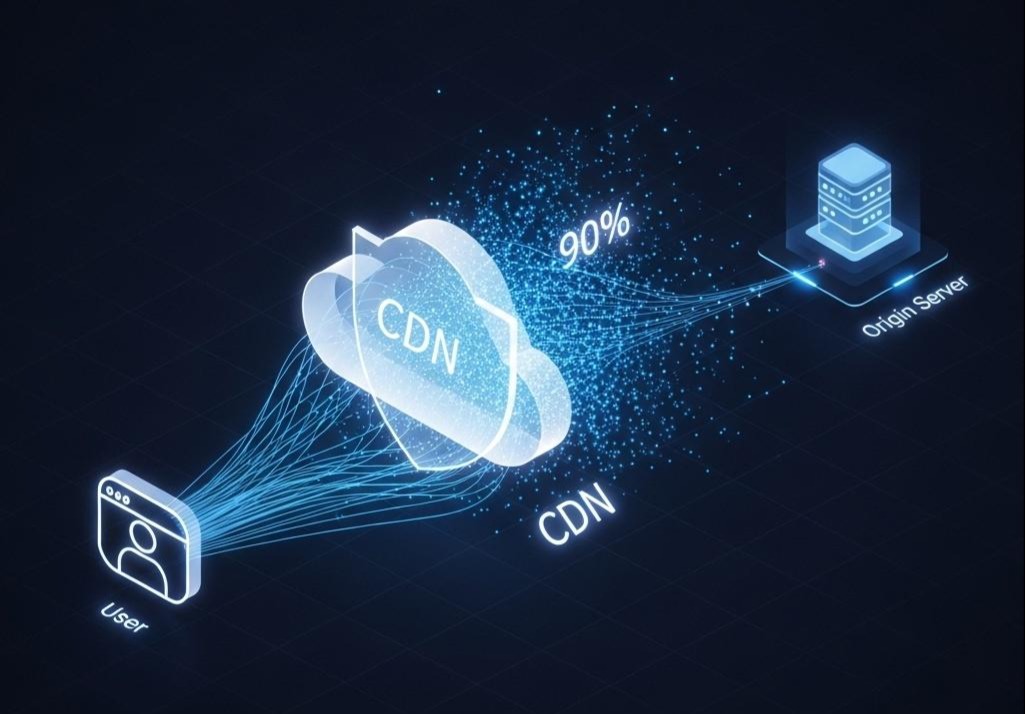

- 目标:将90%的“围观”流量阻挡在CDN层。

- 1.2 核心战术:请求时序控制

- 技术点:前端倒计时、秒杀按钮状态机(置灰 -> 激活)。

- 目标:物理上杜绝在秒杀开始前的任何用户请求。

- 1.3 核心战术:API“点火”信令

- 技术点:设计一个可被CDN高频缓存的轻量级“开始”信令API。

- Java实战:使用Spring Boot实现,并利用Cache-Control头指令CDN。

- 1.4 核心战术:客户端风控前置

- 技术点:人机验证(验证码/滑块)、请求防抖(Debouncing)。

- 目标:过滤机器流量,防止用户无效的重复点击。

- 第二道防线:全球网络幽灵 (The Global Network Ghosts)

- 2.1 核心战术:DNS智能解析与GSLB

- 技术点:全局负载均衡(GSLB)原理,实现地域就近访问与跨地域灾备。

- 架构师职责:如何与云厂商协同,规划与配置GSLB。

- 2.2 核心战术:CDN缓存策略深度剖析

- 技术点:浏览器缓存 vs. CDN缓存,ETag, Last-Modified, Cache-Control详解。

- 目标:最大化利用缓存,减少不必要的回源请求。

- 2.3 核心战术:CDN边缘计算的降维打击

- 技术点:边缘函数(Edge Functions)的应用场景。

- Java后端视角:如何设计与边缘计算协同的API,实现边缘鉴权与边缘数据缓存。

- 案例:将IP黑名单下沉到边缘节点执行。

- 第三道防线:API网关的国门卫士 (The Gateway Guardian)

- 3.1 核心战术:动态秒杀令牌

- 技术点:为秒杀接口设计动态生成的URL或一次性令牌,防止绕过前端直接攻击。

- Java实战:在Spring Cloud Gateway中,利用Filter实现动态令牌的生成与校验。

- 深度探讨: 动态URL vs. Header令牌的利弊权衡。

- 3.2 核心战术:请求合法性审查

- 技术点:参数校验、签名验证(HMAC)。

- 目标:确保到达网关的每一个请求都是结构完整且身份合法的。

第一道防线:智能客户端堡垒

很多后端架构师都有一个思维定式:客户端(Web/App)是不可信的。这个结论没错,但它往往导致了另一个极端:完全放弃对客户端的武装,将所有压力都寄希望于后端。这是一个代价高昂的错误。正确的思路是:尽我所能地武装客户端,将它从一个单纯的“请求发起器”,改造成一个具备初步“思考”和“自卫”能力的智能堡垒。

1.1 核心战术:静态化分离

秒杀场景下,流量模型极度不均衡。假设有1000万用户在线等待,真正能参与到“抢”这个动作的可能只有几万人。这意味着,超过99%的流量是“读”流量,他们的目的只是刷新那个展示着商品信息和倒计时的页面。

一个足以载入史册的工程事故:

某电商早期的一次大促活动,商品详情页是动态渲染的。每次用户刷新,后端都需要查询数据库、渲染模板。活动开始前,数百万用户疯狂刷新页面,导致数据库连接池被打满,Web服务器CPU飙升至100%。战争还没开始,我方阵地已被自己的“吃瓜群众”踩踏得一片狼藉。

作战方案:

商品详情页,作为一个“只读”页面,必须在活动开始前,被彻底地静态化。

- 构建时生成: 在项目构建(CI/CD)阶段,通过脚本或程序,将所有秒杀商品的详情数据,从数据库或配置中心拉取,直接渲染成一个纯粹的item-123.html文件。

- 部署至对象存储: 将这些HTML文件,以及相关的CSS、JavaScript、图片等静态资源,全部上传到对象存储(如AWS S3, 阿里云OSS)。

- 绑定CDN: 为对象存储配置CDN加速域名。

通过这一改造,数百万用户的刷新请求,将全部由遍布全球的CDN节点进行响应,流量根本不会触达到你的源站。你用几乎为零的服务器成本,抵御了第一波,也是最汹涌的一波流量洪峰。

1.2 核心战术:请求时序控制

静态化解决了“读”请求的问题,但如何控制“写”请求(秒杀点击)的发出时机?

作战方案:

利用JavaScript,在客户端构建一个严格的状态机来控制秒杀按钮的生命周期。

1 | // 伪代码演示按钮状态机 |

这个状态机,从物理上保证了在倒计时结束、且后端确认活动开始之前,用户无法发起任何秒杀请求。

1.3 核心战术:API“点火”信令

倒计时结束,前端如何知道后端已经准备就绪,可以开始秒杀了?最简单粗暴的做法是让所有客户端同时开始请求秒杀接口。但这会造成“惊群效应”(Thundering Herd)。

更优雅的做法,是设计一个独立的、轻量的**“点火”信令API**。

作战方案:

前端在倒计时结束后,不是直接请求秒杀接口,而是先轮询一个信令API:GET /api/seckill/v1/signal?itemId=123。

这个API的后端实现极其简单,其核心是返回一个布尔值,并附带一个极短的CDN缓存时间。

Java实战 (Spring Boot):

1 |

|

深度分析:

这个Cache-Control头是整个战术的关键。s-maxage=1告诉CDN边缘节点:“你可以将这个‘活动已开始’的响应缓存1秒”。这意味着,在这1秒内,即使有10万个用户请求到达同一个CDN节点,也只有第一个请求会真正回源到你的Java服务器,其余99999个请求都将由CDN直接返回缓存的响应。你用CDN的资源,完美地吸收了“点火”瞬间的流量洪峰。

1.4 核心战术:客户端风控前置

即使我们做了以上所有事情,仍然无法阻止“黄牛”用脚本直接攻击。因此,我们必须在客户端增加“摩擦力”,提高脚本攻击的成本。

- 人机验证: 在用户点击秒杀按钮前,弹出一个验证码、滑块验证,甚至是类似Google reCAPTCHA的无感验证。这能有效拦截大部分低级的脚本。

- 请求防抖 (Debouncing): 这是前端工程师的必备技能。核心是利用setTimeout,确保在用户快速连续点击按钮时,只有最后一次点击(或第一次,取决于具体实现)会真正触发请求。这能防止因用户手抖或网络卡顿造成的无效重复提交。

1 | let debounceTimer; |

小结:第一道防线的战果

通过这四套组合拳,我们在请求离开浏览器之前,就已经:

- 用静态化分离了99%的“读”流量。

- 用时序控制精准地管理了“写”请求的发出时机。

- 用信令API和CDN缓存,优雅地处理了“开始”瞬间的流量洪峰。

- 用客户端风控,增加了脚本攻击的成本。

至此,能够继续前进的,已经是经过初步筛选的“有效”流量了。

第二道防线:全球网络幽灵

请求离开浏览器,进入了广袤的互联网。在这里,我们依然有机会在它跨越千山万水到达你的数据中心之前,对它进行引导、过滤和削弱。

2.1 核心战术:DNS智能解析与GSLB

一个典型的事故场景:

某出海游戏公司,所有服务器都在美国弗吉尼亚。在一次针对东南亚市场的推广活动中,大量泰国和越南玩家涌入,由于跨太平洋的网络延迟高达300ms以上,导致玩家登录超时、频繁掉线,活动效果大打折扣。

作战方案:全局负载均衡(GSLB)

GSLB的本质是智能DNS。它让你的域名**http://seckill.yourcompany.com**成为一个“活”的地址。当不同地区的用户请求解析这个域名时,GSLB会根据一系列策略,返回一个对该用户“最佳”的服务器IP地址。

- 策略一:基于地理位置(Geo-location based): 这是最常用的策略。GSLB服务器拥有庞大的IP地址库,能识别出用户请求来自哪个国家、哪个运营商。

- 北京联通的用户 -> 解析到位于北京数据中心的联通线路服务器IP。

- 上海电信的用户 -> 解析到位于上海数据中心的电信线路服务器IP。

- 东京的用户 -> 解析到位于AWS东京可用区的服务器IP。

- 策略二:基于延迟(Latency based): 更高级的GSLB服务商会在全球部署探测节点,实时测量用户到各个数据中心的网络延迟,并返回延迟最低的那个IP。

- 策略三:实现跨地域灾备: GSLB会持续对你配置的各个数据中心入口进行“健康检查”。如果它发现你的上海主数据中心“失联”了,它可以在几秒到几分钟内,自动将所有新的DNS解析请求,全部切换到位于北京的备用数据中心。这就实现了应用层的跨地域容灾。

作为Java后端架构师,你的职责是:

你不需要自己实现DNS服务器。你需要与你的运维团队或云服务商合作,完成以下工作:

- 规划多活站点: 确定你的业务需要在全球哪些地域进行部署。

- 提供健康检查API: 在你的应用中,提供一个轻量级的健康检查接口(如**/actuator/health**),供GSLB进行探测。这个接口不应涉及复杂的业务逻辑或数据库查询。

- 数据同步策略: GSLB解决了流量的路由问题,但没有解决数据的同步问题。你必须设计一套跨地域的数据同步方案(例如,基于MQ的最终一致性同步,或使用支持多区域读写(Multi-Region-Write)的数据库如AWS Aurora Global Database)。

2.2 核心战术:CDN缓存策略深度剖析

我们在1.1节中提到了用CDN缓存静态页面,但CDN的能力远不止于此。精细化地控制缓存,能极大地降低回源率。

Java后端开发者必须掌握的HTTP缓存头:

Cache-Control: 这是最重要的缓存指令。publicvs.private:public表示响应可以被任何中间代理(如CDN)缓存;private表示只能被用户的浏览器缓存。max-age=<seconds>: 指示浏览器缓存该资源s秒。s-maxage=<seconds>: 指示CDN等共享缓存缓存该资源s秒。这个指令的优先级高于max-age。no-store: 禁止任何缓存。no-cache: 可以缓存,但每次使用前必须回源服务器进行验证(通常是通过ETag或Last-Modified)。ETag/Last-Modified: 这是缓存验证的机制。当浏览器或CDN缓存了一个资源后,再次请求时,会带上

If-None-Match(值为ETag) 或If-Modified-Since(值为Last-Modified) 头。你的Java服务器收到请求后,进行比较。如果资源未改变,只需返回一个

304 Not Modified状态码和一个空的响应体。这极大地节省了网络带宽。

Java实战 (Spring Web):

Spring框架对ETag提供了很好的支持。你可以通过WebContentInterceptor或ShallowEtagHeaderFilter来自动为你的响应生成ETag。

1 | // 在你的Web配置类中 |

启用后,Spring会对响应体内容进行MD5哈希,生成ETag值,并自动处理If-None-Match请求头,返回304。

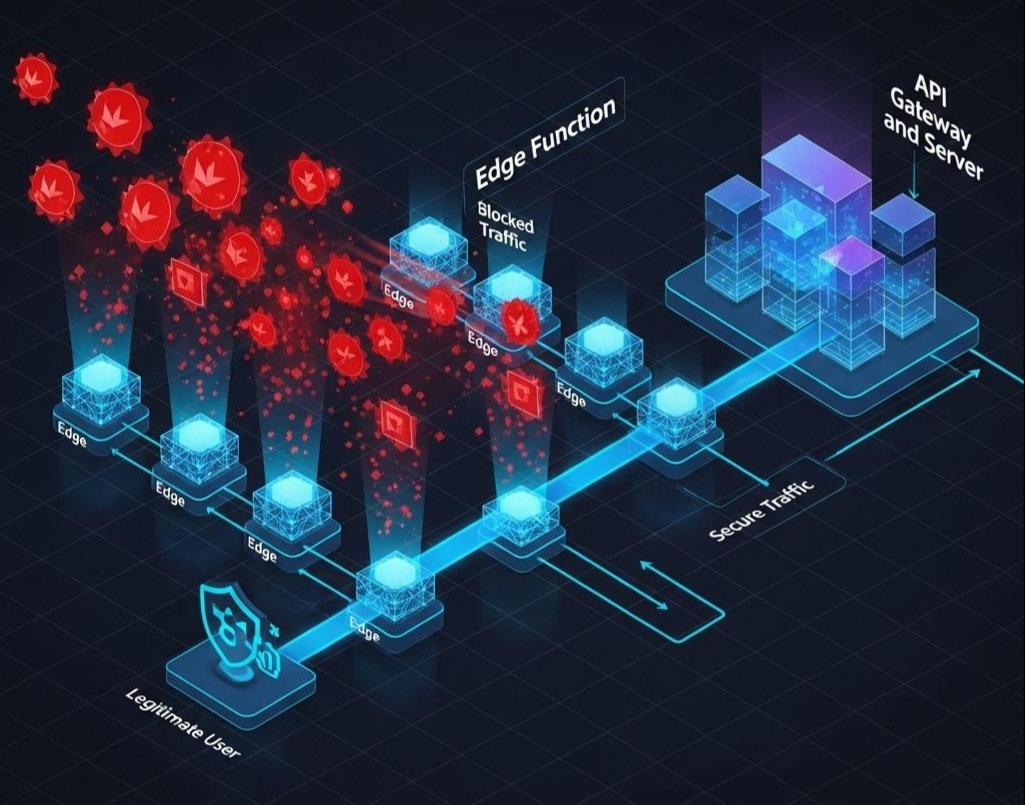

2.3 核心战术:CDN边缘计算的降维打击

这是现代CDN最革命性的能力。它允许你将你的业务逻辑,前推到离用户最近的CDN边缘节点去执行。

一个典型的Java后端痛点:

你有一个IP黑名单,存在Redis里。每次请求到达你的Spring Cloud Gateway,你都需要查询一次Redis来判断是否拦截。在高并发下,即使是Redis,这部分QPS也相当可观,并且占用了宝贵的后端连接和计算资源。

作战方案:用边缘函数在“境外”解决战斗

我们可以编写一个简单的边缘函数(以Cloudflare Workers为例),让它在CDN节点上执行这个校验逻辑。

后端Java API的职责转变:

- 提供数据源API: 你的Java后端需要提供一个API,例如

GET /internal/api/firewall/ip-blacklist,这个API返回完整的IP黑名单列表。 - 编写推送/拉取逻辑: 编写一个定时任务(

@Scheduled),定期调用CDN厂商提供的API,将这个黑名单列表,推送到CDN的边缘KV存储中。边缘KV是一种专为边缘计算设计的高性能键值存储。

边缘函数伪代码 (JavaScript):

1 | addEventListener('fetch', event => { |

战果分析:

通过这个改造,99%的黑名单IP拦截工作,都在全球数千个CDN节点上完成了,成本极低,且完全没有消耗你的Java应用服务器的任何资源。你的后端甚至都不知道这些攻击曾经发生过。这就是降维打击。

第三道防线:API网关的国门卫士 (The Gateway Guardian)

经过前两道防线的层层削弱,能够到达你数据中心门口的流量,已经“干净”了很多。但我们不能掉以轻心。API网关,作为所有外部流量的必经之路,是实施精细化管控的最后,也是最重要的一道关卡。

3.1 核心战术:动态秒杀令牌

“黄牛”脚本的一个常用伎俩,是提前分析出你的秒杀接口URL(例如/api/seckill/v1/order),然后在活动开始时,绕过所有前端逻辑,直接用程序循环调用这个固定的URL。

作战方案:

让秒杀接口的“地址”或“钥匙”变成动态的。

- 方案A:动态URL路径。

在用户进入秒-杀页面时,后端动态生成一个包含UUID的随机路径,例如/api/seckill/v1/order/{uuid}。

这个uuid与用户ID和商品ID绑定,存入Redis并设置一个短暂的过期时间。

前端发起秒杀请求时,必须使用这个动态URL。

网关层对所有/api/seckill/v1/order/*的请求进行校验,检查uuid是否有效。 - 方案B:请求头携带动态令牌(更推荐)。

原理同上,但不是生成动态URL,而是生成一个动态令牌(Token)。

前端请求时,URL是固定的,但必须在HTTP Header(如X-Seckill-Token)中携带这个令牌。

深度权衡 (URL vs. Header):

为什么方案B更推荐?

- RESTful友好: 保持了URL的稳定和语义化,更符合RESTful设计风格。

- 缓存友好: 固定的URL更容易被HTTP基础设施(如代理、网关)进行缓存和路由策略配置。

- 安全性: 动态URL可能会因为日志记录、浏览器历史等原因意外泄露。放在Header中相对更隐蔽。

Java实战 (Spring Cloud Gateway Filter):

我们可以结合1.3节的“点火信令”API,在返回started: true的同时,为该用户生成并返回一个一次性的秒杀令牌。

1 | // SignalController.java (修改版) |

网关层则需要一个过滤器来校验这个令牌。

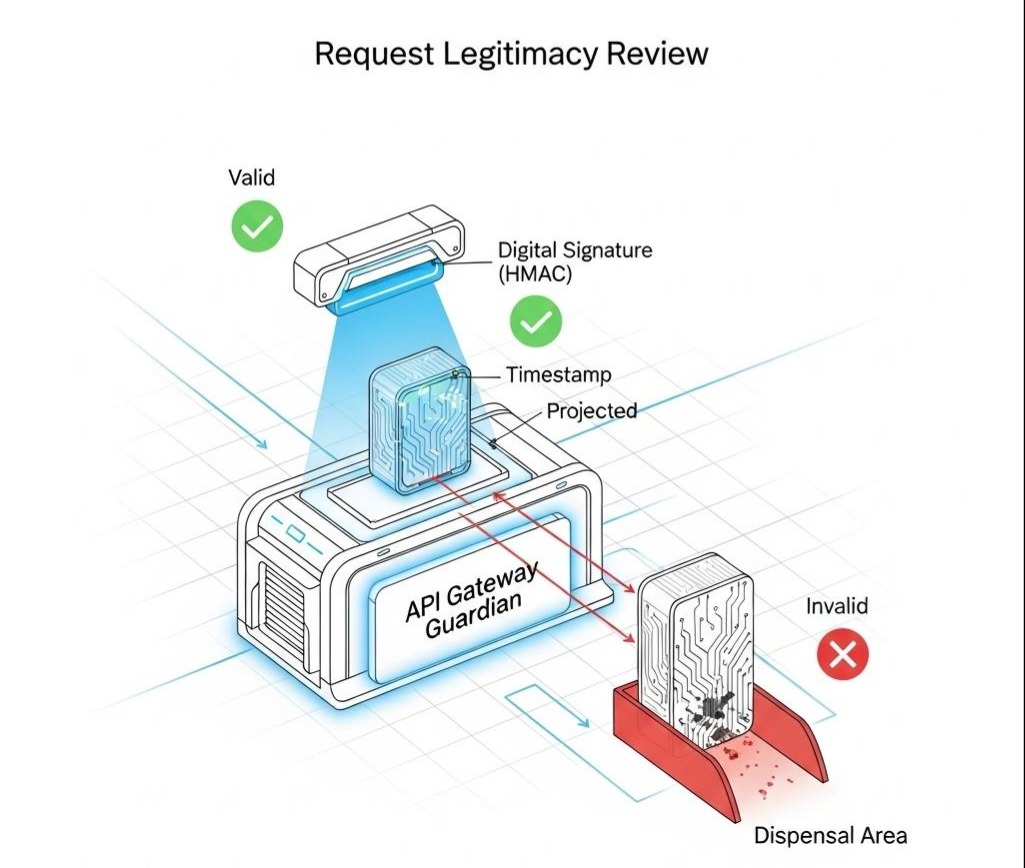

3.2 核心战术:请求合法性审查

即使有了令牌,我们还需要确保请求本身是合法的。

- 参数校验: 对于POST/PUT请求,必须在网关层或业务代码入口处,使用

javax.validation注解(如@NotNull,@Min)对请求体(DTO)进行严格的参数校验。一个格式错误的请求,应该被尽早拒绝。 - 请求签名: 为了防止中间人篡改请求参数,可以引入请求签名机制。

- 前后端约定一个

secretKey。 - 前端在发送请求前,将所有请求参数(按字母顺序排序)拼接成一个字符串,然后用HMAC-SHA256等算法,结合

secretKey生成一个签名sign。 - 前端将

sign和当前的时间戳timestamp一起放在请求头中。 - Java网关层收到请求后,首先检查

timestamp是否在合理的时间窗口内(如1分钟内),以防重放攻击。然后用同样的方式,在后端计算签名,并与前端传来的sign进行比对。如果不一致,则立即拒绝。

结语:一场没有硝烟的胜利

让我们再次回顾这趟超过一万两千字的“前哨战”旅程。一个原始的秒杀请求,在它有机会触碰到我们宝贵的Java业务服务之前,都经历了怎样的九九八十一难?

- 在客户端: 它被静态化、状态机、信令API、人机验证和请求防抖,五花大绑,限制了其行动能力和时机。

- 在全球网络: 它被GSLB智能引导,被CDN缓存策略反复“调戏”,甚至可能被潜伏在CDN边缘节点的“幽灵代码”直接“就地正法”。

- 在API网关: 它面临了国门卫士最严苛的盘查,动态令牌、参数校验、请求签名,任何一项不合格,都无法通关。

经历这三重过滤体系,最终能够抵达Seckill-Core Service门前的,已经是十万里挑一的“天选之子”了。我们用最低成本的“非对称”手段,在“无人区”就消灭了99.9%的无效和恶意流量。

这就是现代高并发架构的防御哲学:从不把压力全部留给最后的核心。而是通过层层的、由外到内的、成本递增的防御体系,将洪水化解于无形。

作为Java架构师,我们的视野绝不能仅仅局限于JVM和Spring全家桶。我们的防御工事,必须从用户点击鼠标的那一刻就开始构建。这要求我们打破部门墙,与前端、与运维、与云厂商紧密协作,将整个用户请求链路,视为一个完整的、统一的战场。

至此,我们的“前哨战”已经大获全胜。在下一篇章 《壁垒篇:层层设防——从Nginx到Sentinel的精准流量‘手术刀’》 中,我们将退守到API网关和核心服务的阵地,详细讲解如何利用Nginx和Sentinel这两把“手术刀”,对已经进入“国门”的流量,进行最精细化的并发控制和熔断降级。那将是一场关于Java代码、YAML配置和核心算法的硬核阵地战。